Anbindung Entra ID

SEC AUDITOR kann mit dem Active Directory und/oder dem Entra ID verbunden werden. Für die Überwachung des Entra ID muss eine neue App-Registrierung in Entra erstellt werden.

BENÖTIGTE Berechtigungen

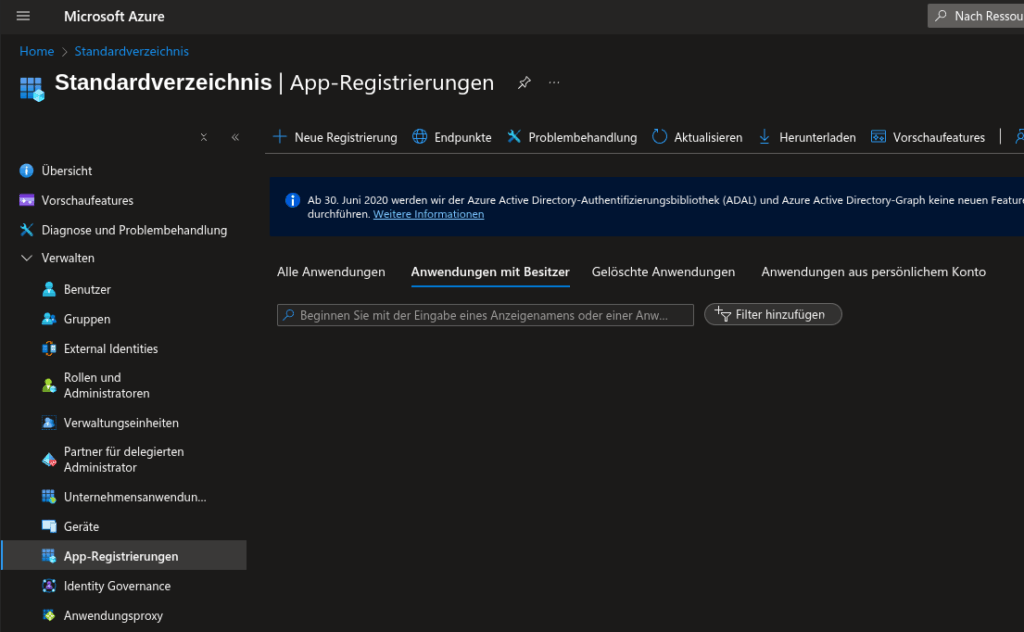

1. Neue App-Registrierung erstellen

Wählen Sie als Kontotyp „Nur Konten in diesem Organisationsverzeichnis (nur „Standardverzeichnis“ – einzelner Mandant)“.

Es wird keine Weiterleitungs-URI benötigt.

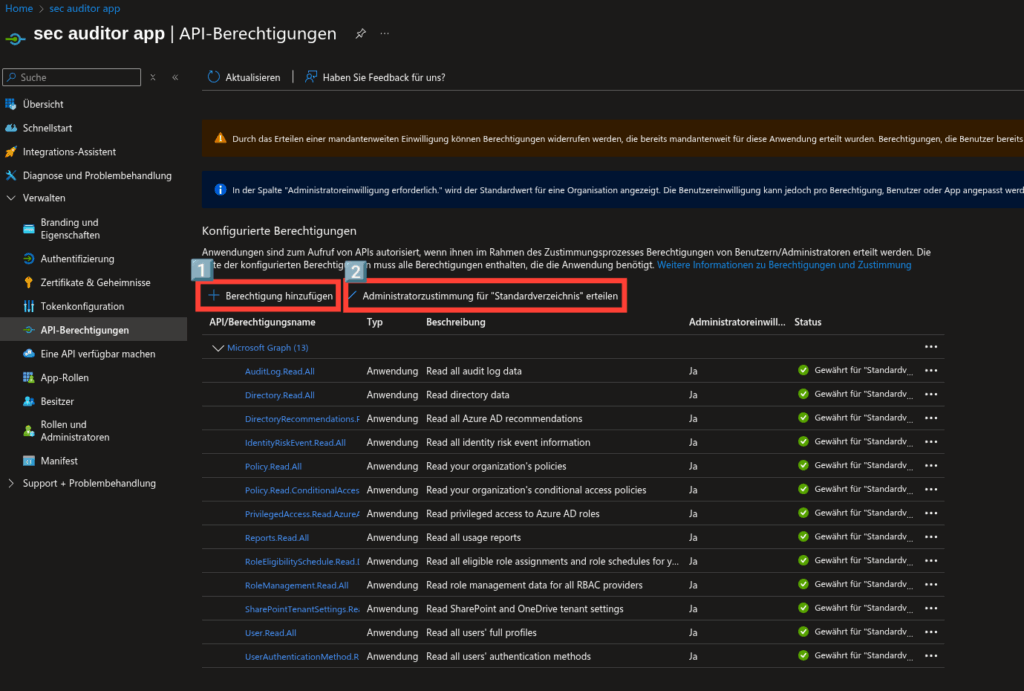

2. API-Berechtigungen

Vergeben Sie im zweiten Schritt die benötigten Berechtigungen. Navigieren Sie dazu zur neu erstellten App > Verwalten > API-Berechtigungen.

Navigieren Sie dann zu „Berechtigung hinzufügen > Microsoft-API > Microsoft Graph > Anwendungsberechtigung“.

| API | API / Berechtigungsname | Beschreibung | Administratoreneinwilligung |

|---|---|---|---|

| Microsoft.Graph | AuditLog.Read.All | Read all audit log data | Ja |

| Microsoft.Graph | Directory.Read.All | Read directory data | Ja |

| Microsoft.Graph | DirectoryRecommendations.Read.All | Read all Azure AD recommendations | Ja |

| Microsoft.Graph | IdentityRiskEvent.Read.All | Read all identity risk event information | Ja |

| Microsoft.Graph | Policy.Read.All | Read your organization's policies | Ja |

| Microsoft.Graph | Policy.Read.ConditionalAccess | Read your organization's conditional access policies | Ja |

| Microsoft.Graph | PrivilegedAccess.Read.AzureAD | Read privileged access to Azure AD roles | Ja |

| Microsoft.Graph | Reports.Read.All | Read all usage reports | Ja |

| Microsoft.Graph | RoleEligibilitySchedule.Read.Directory | Read all eligible role assignments and role schedules for your company's directory | Ja |

| Microsoft.Graph | RoleManagement.Read.All | Read role management data for all RBAC providers | Ja |

| Microsoft.Graph | SharePointTenantSettings.Read.All | Read SharePoint and OneDrive tenant settings | Ja |

| Microsoft.Graph | User.Read.All | Read all users' full profiles | Ja |

| Microsoft.Graph | UserAuthenticationMethod.Read.All | Read all users' authentication methods | Ja |

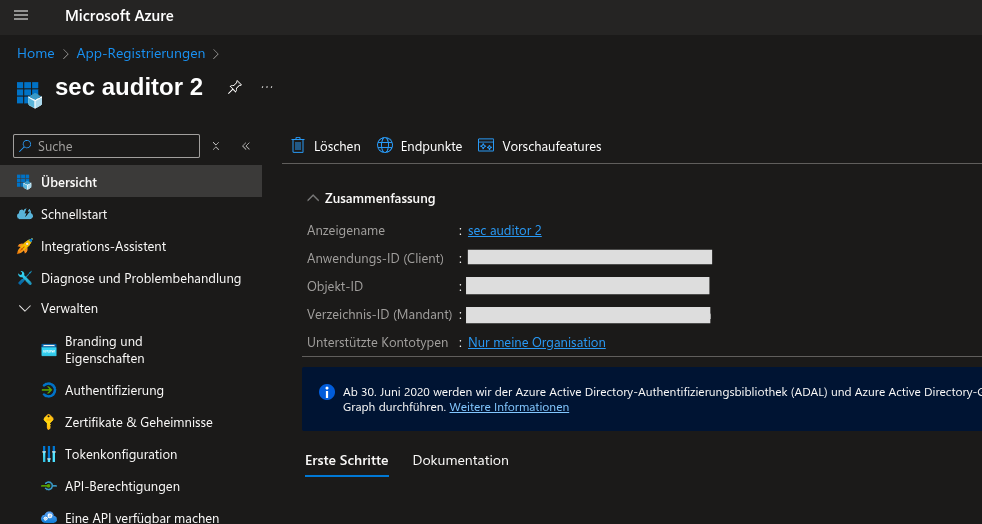

3. App-Details speichern und Zertifikat hinterlegen

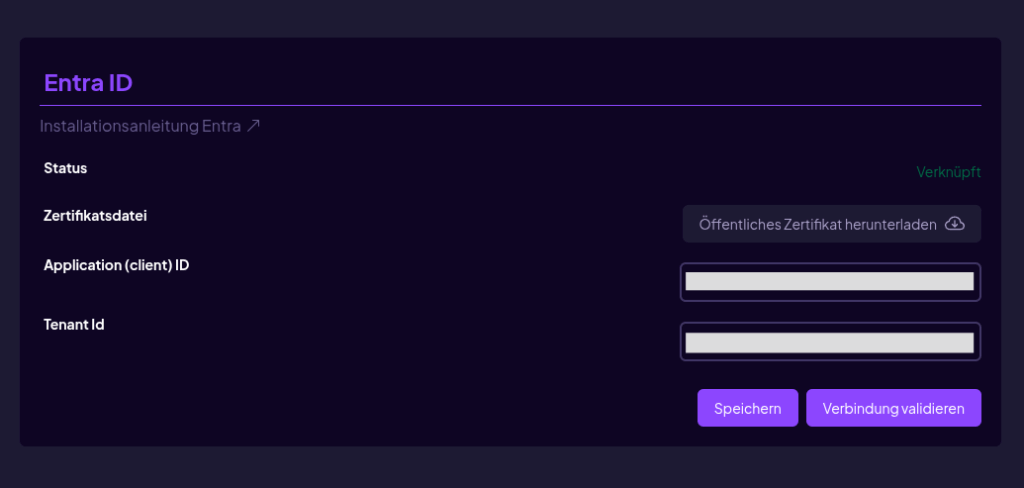

Hinterlegen Sie nun im SEC AUDITOR-Dashboard unter „Einstellungen > Entra ID“ die App- und Verzeichnis-ID und speichern Sie diese mit einem Klick auf „Speichern“.

Die App-ID und die Verzeichnis-ID (Tenant-ID) finden Sie auf der Übersichtsseite der erstellten App in Azure.

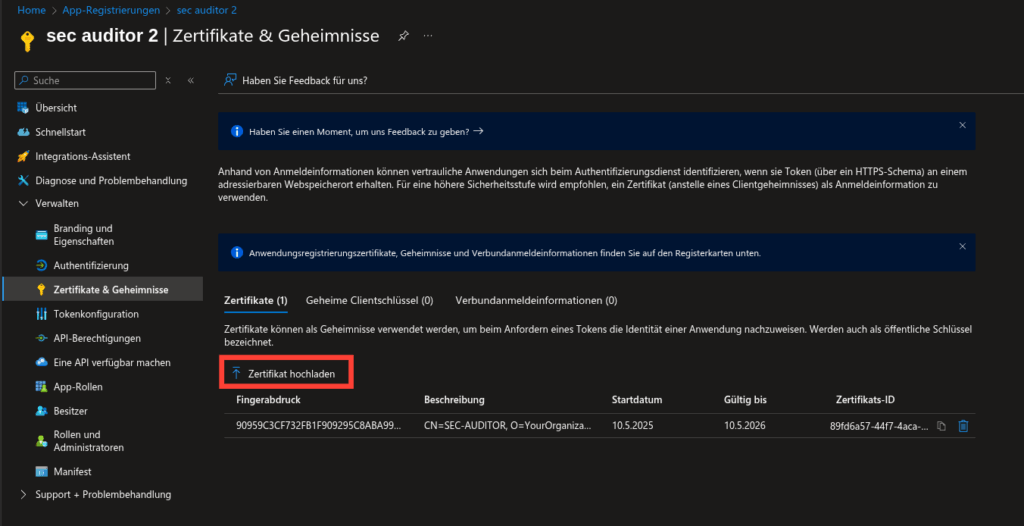

Laden Sie nun im SEC AUDITOR-Dashboard mit „Öffentlichen Schlüssel herunterladen“ das öffentliche Zertifikat herunter und hinterlegen Sie dies (public.crt) in der App-Registrierung unter „Zertifikate & Geheimnisse“. Das hinterlegte Zertifikat wird zur Anmeldung genutzt.

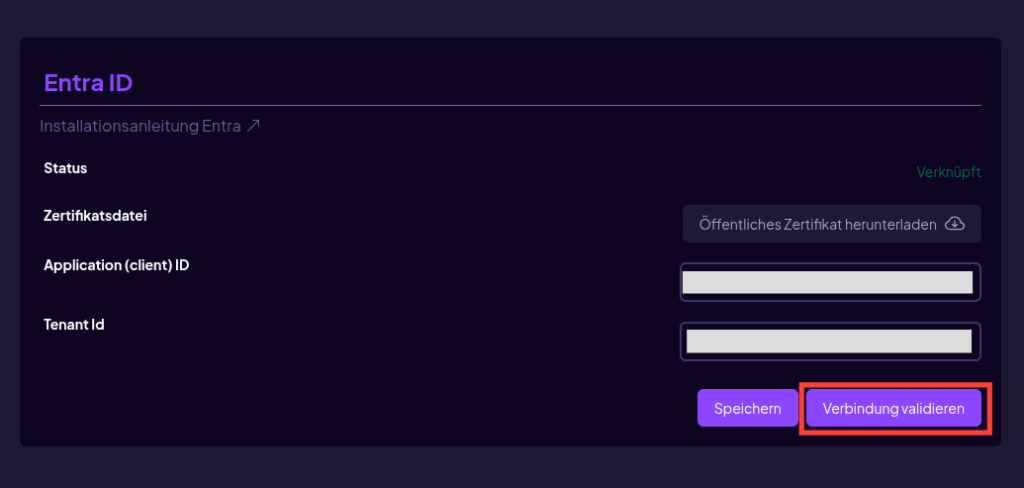

4. Verbindung validieren

Validieren Sie die Verbindung nun im SEC AUDITOR-Dashboard unter „Einstellungen > Entra ID > Verbindung validieren“.

Hat alles geklappt, erscheint eine Erfolgsmeldung und Entra erscheint als neue Domäne unter „Explorer“.

Nicht die richtige Antwort gefunden?

Wir helfen gerne weiter! Schreiben Sie uns an support@sec-auditor.com