Active Directory & Entra ID vor Cyberangriffen schützen

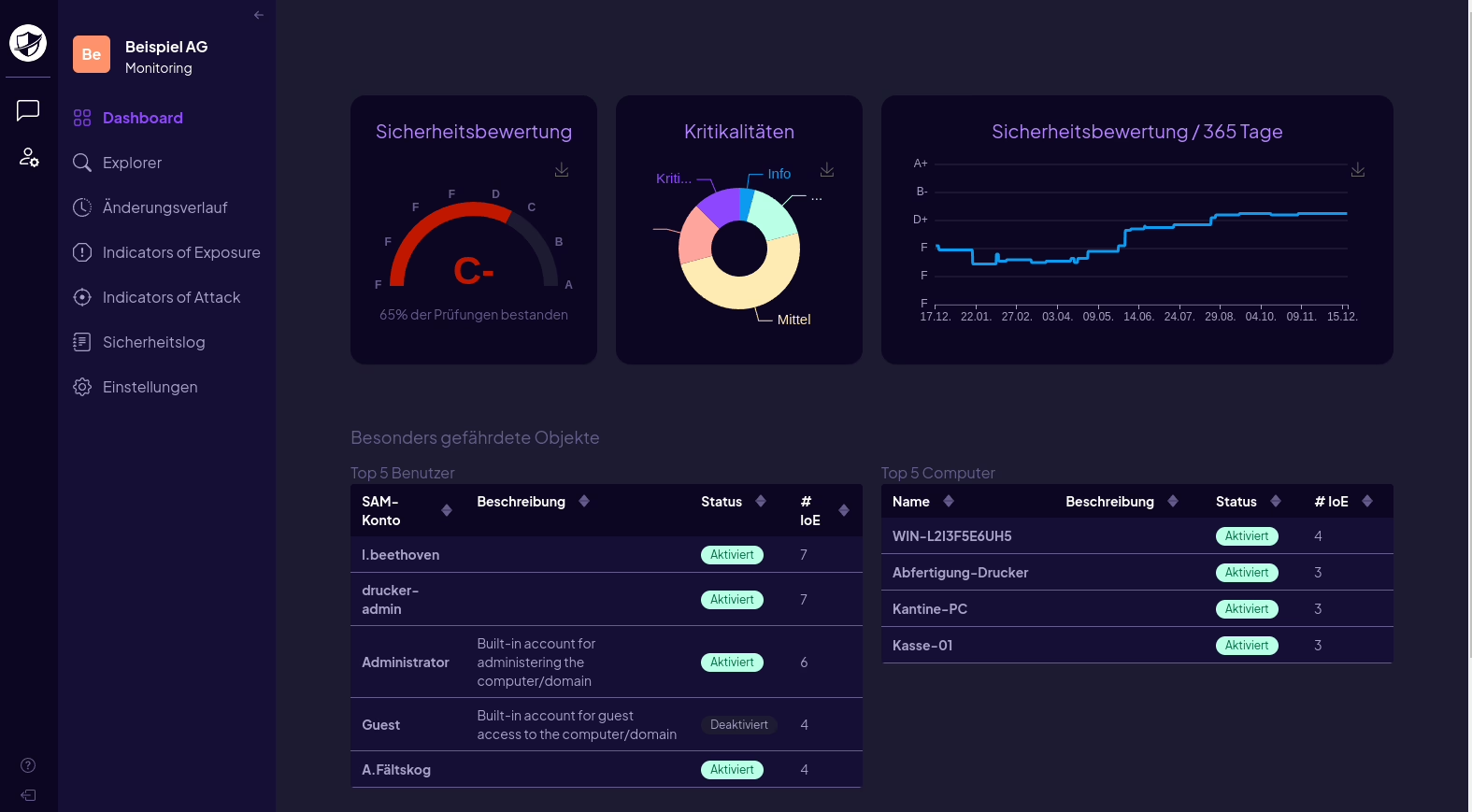

Unsere Sicherheitsplattform bietet automatisierte Schwachstellenscans, Angriffserkennung, Risikobewertungen, Mitigierungshilfen und viele weitere Funktionen.

Über 29.000 geprüfte Identitäten und mehr als 52.000 aufgedeckte Gefährdungen

Unser Partner

FUNKTIONEN

Entdecken von Schwachstellen

durch Echtzeit-Monitoring der Objekte mit Benachrichtigung

Konfi

Kontinuierliche Überwachung von sicherheitsrelevanten Einstellungen im Active Directory und Entra ID

Zugriff

Identifizierung von Berechtigungen die gegen das Prinzip der geringsten Privilegien (POLP) verstoßen

Angriffe

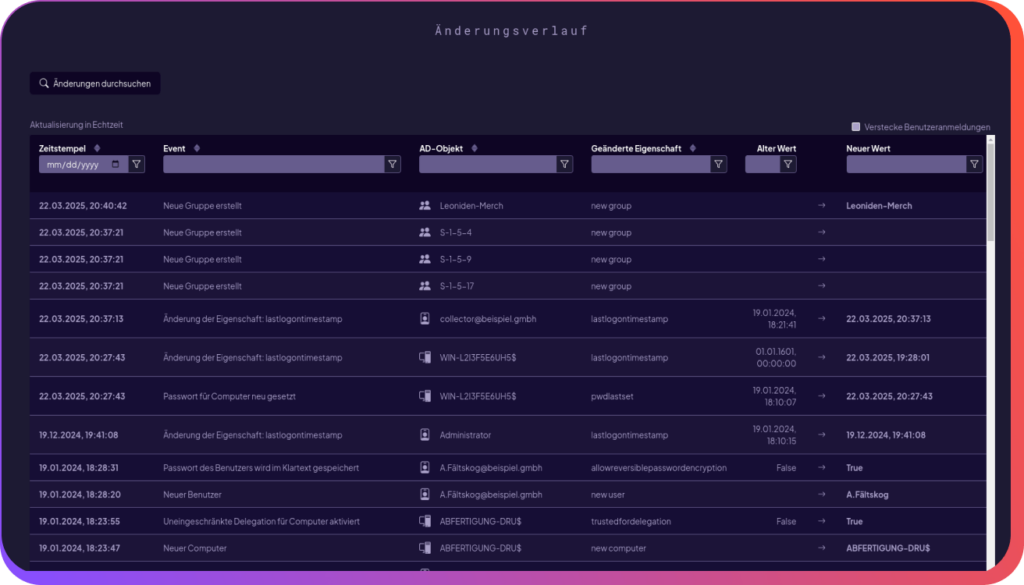

Erkennung von laufenden Angriffen die das Active Directory ausnutzen

Überblick

Eine vollständige Übersicht des Active Directory / Entra ID mit schnellem Zugriff auf technische Details einfach aufbereitet

Monitoring

Gleichzeitige und automatisierte Überwachung mehrerer Active Directories und Entra IDs

Benachrichtigung

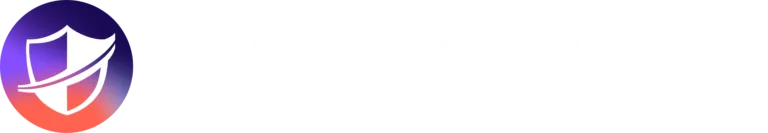

Änderungsverlauf

Analyse

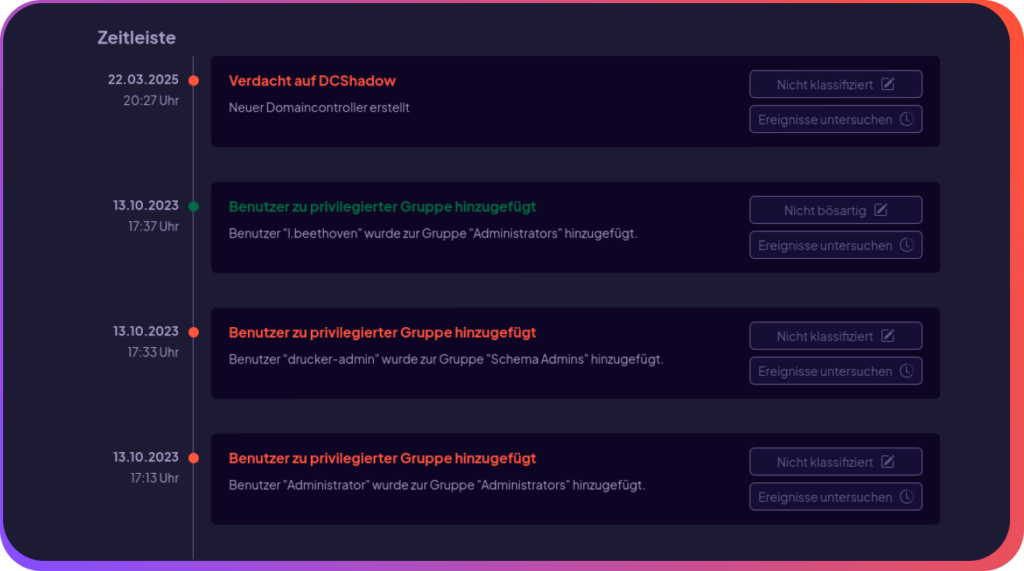

Übersicht von Fehlkonfigurationen und potenziellen Angriffen mit Einstufung der Kritikalität

Auswirkungen

Verständliche Management Summary der Konsequenzen einer Gefährdung

Best Practices

Abweichungen von Best Practice Sicherheitskonfigurationen erkennen

Vererbungen

Überprüfung von Berechtigungsvererbungen und damit verbundener Schwachstellen

Gefährdungen

Fehlkonfigurationen werden in Echtzeit erkannt und automatisch anhand ihrer Kritikalität eingestuft

Angriffe

Sofortige Benachrichtigung bei Änderungen am Active Directory und Entra ID, die auf einen Hacking Angriff deuten

Expertenwissen

Beheben

Anleitung zur Behebung entdeckter Schwachstellen nach aktuellstem Stand der Technik

Anleitungen

Leicht verständliche Beschreibung zur Beseitigung gefundener Schwachstellen

Detailwissen

Kuratierte Verlinkungen zu vertrauen würdigen Quellen sind bereitgestellt

Reporting

VORTEILE

Wie wir Ihre Arbeit unterstützen

Überwachung in Echtzeit

24/7/365 Monitoring statt einfache Momentaufnahme zum Reporterstellungszeitpunkt

Personalengpässe überwinden

Mit SEC AUDITOR ist es auch weniger erfahrenem Personal möglich, eine erstklassige Security-Beratung zu leisten. Zur Bedienung ist kein Security-Wissen notwendig

Auftragsgenerierung durch IT-Security

Verbesserte Kundenbindung durch erhöhte Präsenz und Generierung zusätzlicher Aufträge durch Behebung gefundener Schwachstellen

Angriffserkennung

Angriffe auf das Active Directory und Entra ID werden augenblicklich erkannt, wodurch Auswirkungen minimiert werden können

Ressourcenschonend

Der Datenkollektor verbraucht kaum Systemressourcen und kann parallel zu anderen Anwendungen betrieben werden

Made in Germany

Entwicklung und Hosting der AD-Daten ausschließlich in Deutschland von erfahrenen IT-Security-Experten

To-Do Liste für IT-Verantwortliche

Leicht zu verstehende Anleitungen zur Behebung entdeckter Schwachstellen mit Priorisierung nach Kritikalität

Mehrmandantenfähig

Ganz einfach den Sicherheitsstatus aller Kunden mit einem einzigen übersichtlichen Dashboard im Blick behalten.

Geringer Installationsaufwand (SaaS)

Es genügt, den Datenkollektor auf nur einem Server zu installieren, um sofort ein Bild über den Zustand der AD und Entra ID Security zu bekommen

Monatlich kündbar

Geringes Risiko durch einen monatlich kündbaren Vertrag

WARUM DAS ACTIVE DIRECTORY SCHÜTZEN?

Hauptangriffsziel

Mehr als 90 % aller Hackingangriffe auf Unternehmen haben das Active Directory oder Entra ID als Angriffsvektor ausgenutzt.

Social Engineering

Phishing von Anmeldedaten wird von offiziellen Stellen als Hauptangriffsvektor angesehen

Telearbeit und Home Office

Hacking privater Geräte führt zum Zugriff auf das im Heimnetz angeschlossene Unternehmensgerät

Privilege Escalation

Auch ein Benutzerkonto mit wenigen Rechten kann in Hackerhänden zum Administrator werden

Historisch gewachsene Infrastrukturen

Identitäten, welche nicht mehr im Einsatz sind, bleiben häufig unnötig aktiv

Angriffe auf das Active Directory sehr erfolgreich

Über 90% der Angriffe auf das AD sind erfolgreich

Lateral Movement

Durch die horizontale Bewegung kann ein kompromittierter Client zum Angriff auf sensible Systeme genutzt werden

Nutzung gleicher und simpler Passwörter

Trotz Verboten werden simple oder gleiche Passwörter verwendet, was zur schnellen Kompromittierung führt

Infektionsketten

Ungewollte Verknüpfung mehrerer Systeme durch dauerhaft aktive AD Konten führt zur Infizierung anderer Kunden und somit zum Imageverlust

pRODUKTVARIANTEN

SaaS

SEC AUDITOR ohne weiteren Verwaltungs- und Administationsaufwand direkt in der Cloud nutzen. Alle Kundendaten werden verschlüsselt in dedizierten Bereichen gespeichert.

On-Premise

SEC AUDITOR für die volle Datenkontrolle in Ihrer eigenen Infrastruktur betreiben.

Für Preisdetails kontaktieren Sie uns bitte über das Kontaktformular oder direkt unter partner@sec-auditor.com.

OEM

Integrieren Sie unsere AD-Sicherheitslösung in Ihre eigenen Produkte oder Leistungsangebote.

Für mehr Informatioen kontakieren Sie uns bitte über das Kontaktformular oder direkt unter partner@sec-auditor.com.

BEI OFFENEN FRAGEN

Kontakt

Schreiben Sie uns eine Nachricht oder vereinbaren Sie eine Demo. Wir helfen gerne weiter!