Neue Gefährdungen & GPOs

Mit der neuen Version haben wir die Überprüfung von Gruppenrichtlinienobjekte implementiert und insgesamt acht neue Gefährdungen (IoE) hinzugefügt. Außerdem schauen wir bereits in die Zukunft und haben uns auf das neue Funktionslevel mit Windows Server 2025 vorbereitet.

Aktualisiertes Dashboard

Gruppenrichtlinien

Gefundene und analysierte Gruppenrichtlinien werden nun im AD-Explorer aufgeführt, und sämtliche vorgenommenen Änderungen sind im detaillierten Änderungsverlauf ersichtlich.

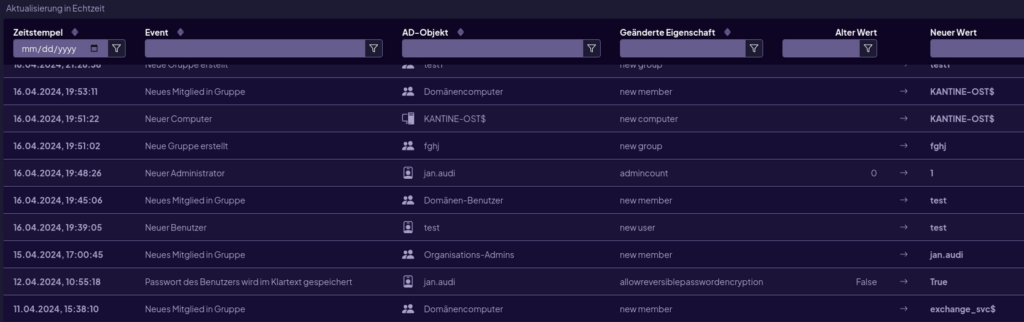

Verbesserter Änderungsverlauf

Der Änderungsverlauf wurde übersichtlicher gestaltet, sodass einzelne Vorgänge im Active Directory einfacher durchsucht, sortiert und gefiltert werden können.

Verbesserungen am Collector

Automatische Updatebenachrichtigungen

Kompatibilität mit Windows Server 2025

Unser Produkt wurde erfolgreich gegen die Vorschauversion von Windows Server 2025 getestet und entsprechend angepasst, um das neue Funktions- und Domänenlevel zu unterstützen.

Neue Sicherheitsprüfungen

Mit der aktuellen Version werden folgende zusätzliche Sicherheitsprobleme im Active Directory überprüft:

LM (LanManager) ist aktiv

Kritikalität: Kritisch

Zur Anmeldung mit NTLMv1 kann ein LM-Hash oder LAN Manager-Hash verwendet werden. Dieser Hash-Algorithmus ist sehr schwach und erlaubt es damit Angreifern, den Passworthash zu knacken

Eingeschränkte Delegierung für privilegierte Nutzer erlaubt

Kritikalität: Kritisch

Definierte Objekte (z. B. Nutzer, Service Accounts, Computer etc.) dürfen sich als einer der unten aufgelisteten Nutzer ausgeben und in deren Namen bzw. mit ihren Rechten Operationen, wie Autorisierung gegenüber Services, durchführen.

Diese Gefährdung wurde bereits geprüft, es wurde nur eine Unterteilung zwischen privilegierten und nicht privilegierten Benutzer vorgenommen.

Passwordrichtlinie nicht stark genug

Kritikalität: Hoch

Es wurden Gruppenrichtlinien gefunden, die verschiedene Aspekte der Passwortsicherheit nicht nach aktuellen Best Practice vorgeben. Dies kann verschiedene Angriffsmethoden, die zur Übernahme eines Accounts durch Angreifer führen, erleichtern.

Passwortähnliche Zeichenkette gefunden

Kritikalität: Hoch

Es wurden Gruppenrichtlinien gefunden, die verschiedene Aspekte der Passwortsicherheit nicht nach aktuellen Best Practice vorgeben. Dies kann verschiedene Angriffsmethoden, die zur Übernahme eines Accounts durch Angreifer führen, erleichtern.

Passwörter sollten niemals unverschlüsselt in AD-Attributen gespeichert werden, da diese so einfach von Angreifern/unberechtigten Personen ausgelesen werden können.

Passwort des Domaincontrollers wird nicht regelmäßig geändert

Kritikalität: Mittel

Die Änderung des Kennworts für das Maschinenkonto wird standardmäßig alle 30 Tage vom Computer veranlasst. Seit Windows 2000 haben alle Windows-Versionen denselben Wert. Dieses Verhalten kann mit der folgenden Gruppenrichtlinieneinstellung in Active Directory auf einen benutzerdefinierten Wert geändert werden.

Gruppe „Prä-Windows 2000 kompatibler Zugriff“ erlaubt Zugang ohne Account

Kritikalität: Mittel

Wenn eine der Gruppen „Jeder“ oder „Anonym“ Mitglied der Gruppe „Prä-Windows 2000 kompatibler Zugriff“ist, kann auf die Domäne ohne einen AD-Account zugegriffen werden.

Gruppe „Prä-Windows 2000 kompatibler Zugriff“ erlaubt Zugang für authentifizierte Benutzer

Kritikalität: Info

Die Gruppe „Prä-Windows 2000 kompatibler Zugriff“ wurde erstellt, um mit Windows NT kompatibel zu sein. Die Gruppe ermöglicht es, Berechtigungen auf Objektebene für Active Directory-Objekte zu erteilen, die mit dem weniger sicheren Windows NT kompatibel sind, anstatt granularer Berechtigungen auf Attributebene zu verwenden.

Leere Gruppen

Kritikalität: Info

Um die Entstehung von technischen Schulden und Komplexität zu vermeiden, sollten leere Gruppen gelöscht werden.

Verbesserungen & Fehlerbehebungen

- [Collector] Verbesserte Datenerfassung für lastLogon-Werte zur präziseren Überwachung von Anmeldezeitpunkten

- [Dashboard] Deutliche Leistungsverbesserungen bei der Suche im Änderungsverlauf.

- [Dashboard] Optimierung der Darstellung von Graphen im Kunden-Dashboard für verbesserte Übersichtlichkeit