Überwachung des Entra ID

Die neue Version von SEC AUDITOR bringt zahlreiche Verbesserungen und neue Funktionen mit sich. Neben der Anbindung und Überwachung des Entra IDs gibt es neue Sicherheitsprüfungen und Angriffserkennung. Nachfolgend finden Sie eine detaillierte Übersicht über die Neuerungen und Änderungen.

Neue Funktionen

Überwachung des Entra ID

Durch die neue Integration von Entra ID können jetzt auch Entra-Only-Objekte zusammen mit den bisherigen Indikatoren überwacht werden. Gleichzeitig wird damit die Basis für Entra-spezifische Sicherheitsprüfungen geschaffen, die in Kürze ergänzt werden.

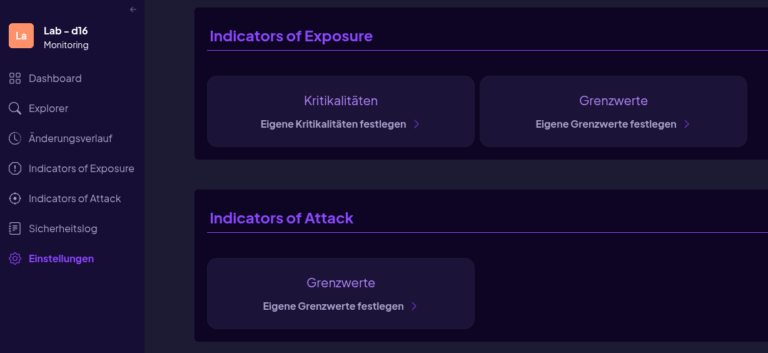

Grenzwerte für Indicators of Attack

Im Dashboard können unter ‚Einstellungen > Indicators of Attack > Grenzwerte‘ individuelle Schwellenwerte für die Auslösung eines IoA definiert werden. Dies ist beispielsweise bei Indikatoren wie „Password spraying“ in größeren IT-Infrastrukturen notwendig.

Ausnahmen auf einen Blick

Erstellte Ausnahmen können jetzt auf einen Blick eingesehen und dadurch leichter verwaltet werden

Kunden-API v2 veröffentlicht

Mit den Änderungen der Entra ID Verbindung wurde eine optimierte Kunden-API zur Verfügung gestellt.

Möchten Sie die API nutzen? Kontaktieren Sie uns gerne unter support@sec-auditor.com

Neue Sicherheitsprüfungen

Mit der aktuellen Version werden folgende zusätzliche Sicherheitsprobleme im Active Directory überprüft:

Eingeschränkte Delegierung auf Domaincontroller erlaubt

Kritikalität: Kritisch

Definierte Objekte (z. B. Nutzer, Service Accounts, Computer etc.) dürfen sich als Domaincontroller ausgeben und in deren Namen bzw. mit ihren Rechten Operationen, wie Autorisierung gegenüber Services, durchführen.

Ungeschützer Recovery-Modus

Kritikalität: Hoch

Der Recovery-Modus ist ein spezieller Betriebsmodus, der es ermöglicht, Probleme beim Computerstart zu beheben. Eine Fehlkonfiguration kann dazu führen, dass dieser Modus ohne Administrator-Passwort zugänglich ist. Dies stellt ein erhebliches Sicherheitsrisiko dar, da jeder mit physischem Zugriff auf den Computer administrative Kontrolle erlangen kann.

Kennwortänderung von Computern verboten

Kritikalität: Mittel

Jedes Computerobjekt hat ein eigenes Konto mit einem Passwort, das sich regelmäßig erneuert. Eine Gruppenrichtlinie verhindert jedoch diese automatische Erneuerung, was die Sicherheit beeinträchtigen kann. Diese Fehlkonfiguration erzeugt ein Sicherheitsrisiko, da langlebige Passwörter leichter kompromittiert werden können.

„Operator“-Gruppen nicht leer

Kritikalität: Niedrig

Bestimmte Gruppen in Active Directory, wie Account Operators oder Server Operators, besitzen weitreichende Berechtigungen, die indirekt zur Kontrolle über die gesamte Domäne führen können. Diese Gruppen sollten daher leer bleiben, um das Risiko von Berechtigungseskalationen zu vermeiden. Die Nutzung dieser Gruppen stellt ein erhebliches Sicherheitsrisiko dar, da sie häufig unterschätzt werden, aber dennoch privilegierte Zugriffe ermöglichen.

Neue Angriffserkennungen

Interaktion mit Honeytoken-Benutzer

Wurden Attribute des hinterlegten Honeytoken-Benutzers geändert oder ist eine Anmeldung fehlgeschlagen, wird dieser Alarm erzeugt.

Verbesserungen & Fehlerbehebungen

- [Collector] Der Collector registriert sich nun als Windows-Applikation und bietet eine Deinstallationsroutine an

- [Collector] Behoben: Ein leeres cpassword-Attribut hat fälschlicherweise die Ioe-Erkennung für „Gruppenrichtlinie enthält Passwort“ ausgelöst

- [Collector] Neben Gruppenrichtlinien für Passwort-Richtlinien werden nun auch Fine-Grained-Password-Policies geprüft

- [Dashboard] Änderungsverlauf lädt nun deutlich schneller

- [Dashboard] Mit einem Klick lassen sich Anmeldeevents im Änderungsverlauf ausblenden. So lassen sich Attributänderungen schneller erkennen.